使用ngrok对群晖进行内网穿透

前言:

zzzz黑群晖不洗白无法进行公网访问,现在洗白貌似有比较难搞,所以才有了使用ngrok进行内网穿透这个方法。

下面正式开始

一、注册ngrok

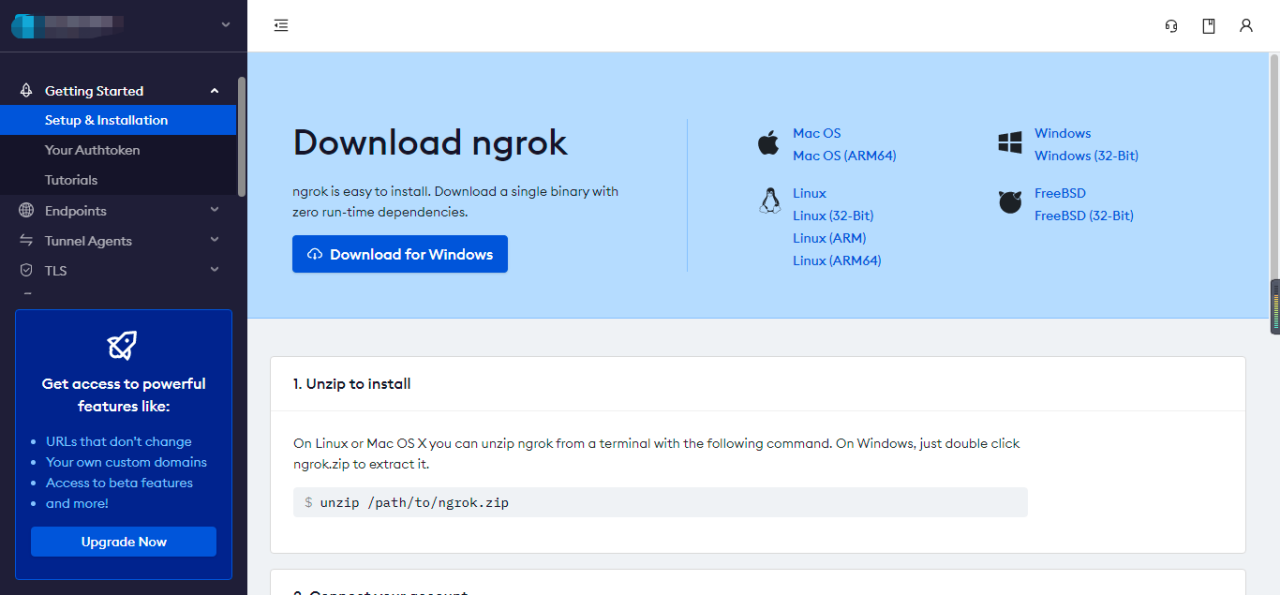

1.首先打开https://ngrok.com/去注册一个ngrok账号,然后登陆,登录之后是这样的(页面不要关,后面还会用到):

2.然后点击“Linux”下载linux版本的应用包。解压得到“ngrok”文件备用,, 一定要解压!!!!!! 如果下载很慢的话,或者你可以直接点击下载(免费的):

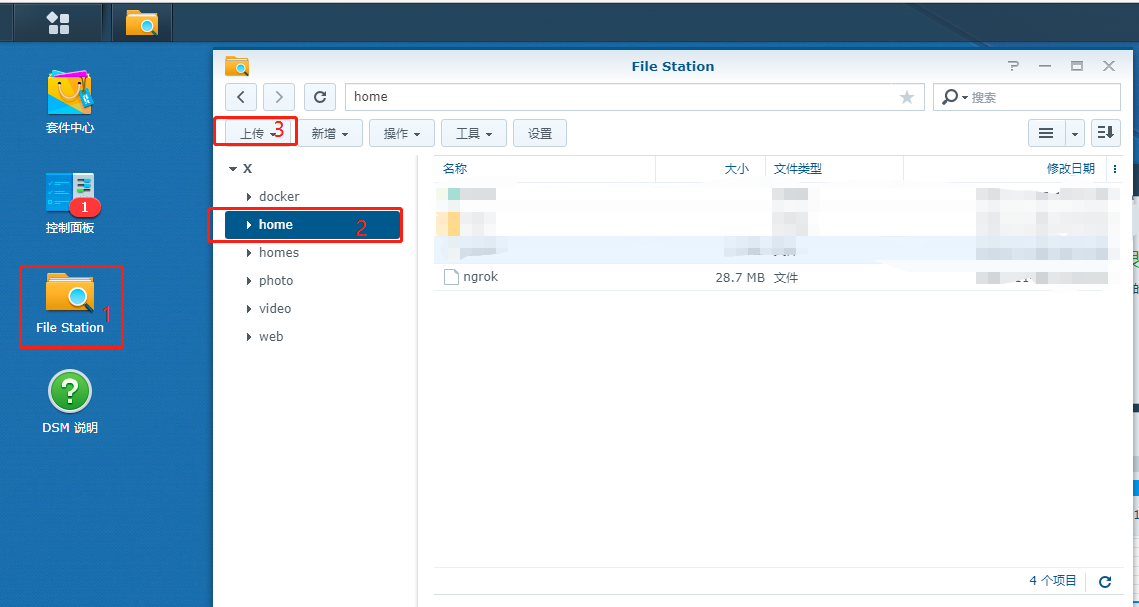

二、上传ngrok安装包到nas

登录你的nas,打开“File station”然后选择一个目录用于存放ngrok应用包,比如我直接选择home目录,然后点击上传,把上一步你解压得到的“ngrok”文件上传到nas。

三、SSH连接到nas并配置ngrok

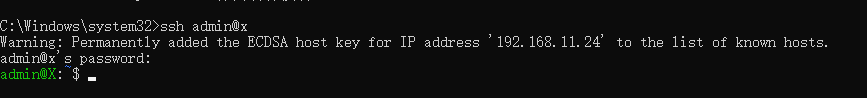

我当前使用的是windows系统,所以linux系统的请自行参考操作

1.首先打开CMD或者power shell,输入以下命令连接到nas,密码就是你nas的管理员密码

SSH 用户名@主机名 //比如我的用户名是admin,主机名是x,我需要输入SSH admin@x

2.然后输入以下命令获取root权限,密码就是你nas的管理员密码

sudo -i

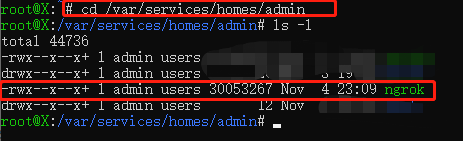

3.之前我在home目录下放的应用包,现在对应路径应该是“/var/services/homes/用户名”,比如我的是“/var/services/homes/admin”,如有差别,请自行查找,正常应该没啥差别。进入目录查看一下:

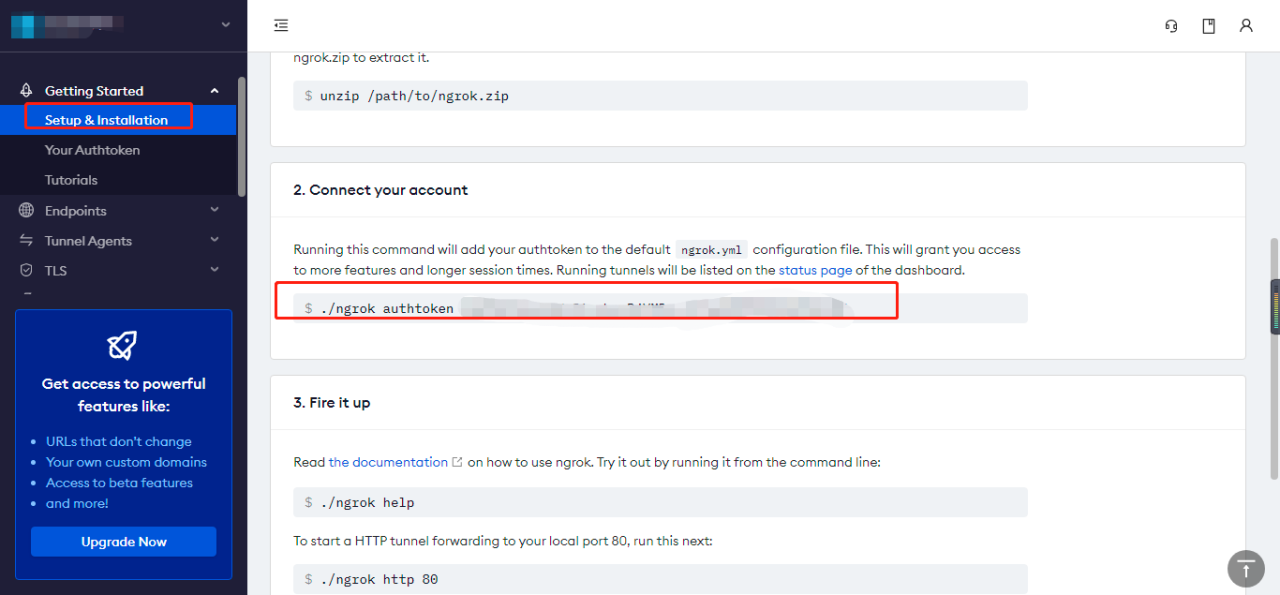

4.打开你刚刚登录的ngrok,找到下面代码并复制得到:

./ngrok authtoken 你的token

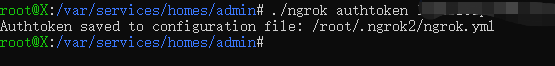

5.粘贴到控制台,此时ngrok配置完成:

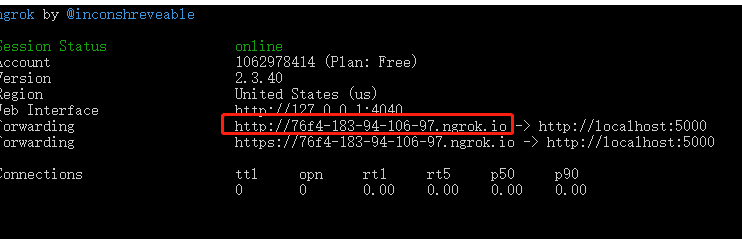

6.输入以下命令启动ngrok,其中5000为nas的默认端口号,如果你改过请根据个人情况修改。

./ngrok http 5000 7.此时,已经成功了,你可以使用图中网址进行外网访问nas了!!

结语: 这个方法虽然简单易操作,但是好像ngrok的网速并不是那么快,你也可以寻找其他内网穿透替代品,使用这个方法实现穿透。

原文链接:https://blog.csdn.net/dlayne/article/details/121168913?ops_request_misc=%257B%2522request%255Fid%2522%253A%2522167586359916800225521112%2522%252C%2522scm%2522%253A%252220140713.130102334.pc%255Fblog.%2522%257D&request_id=167586359916800225521112&biz_id=0&utm_medium=distribute.pc_search_result.none-task-blog-2~blog~first_rank_ecpm_v1~times_rank-14-121168913-null-null.blog_rank_default&utm_term=%E9%BB%91%E7%BE%A4%E6%99%96%2C%E7%BE%A4%E6%99%96%2Cnas%2C%E8%9C%97%E7%89%9B%E6%98%9F%E9%99%85%2CDSM%EF%BC%8C%E5%86%85%E7%BD%91%E7%A9%BF%E9%80%8F%2Cipv6%2C%E8%BF%9C%E7%A8%8B%E8%AE%BF%E9%97%AE%2Cwordpress%EF%BC%8C%E5%BB%BA%E7%AB%99%2C%E9%98%BF%E9%87%8C%E4%BA%91%2C%E8%85%BE%E8%AE%AF%E4%BA%91%2C%E5%9F%9F%E5%90%8D%2C%E4%BA%91%E6%9C%8D%E5%8A%A1%E5%99%A8%2C